Raport na temat błędów krytycznych dla wydania (nr 21)

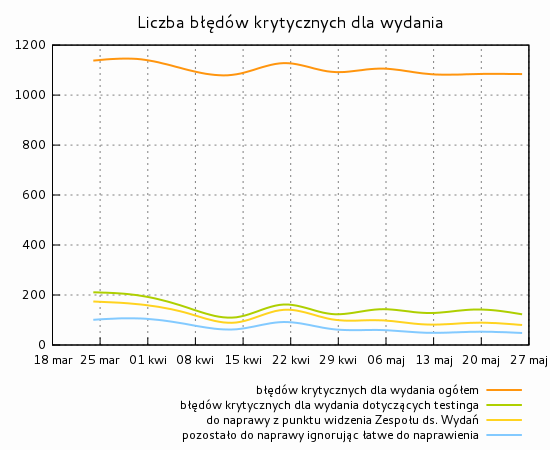

Debian 9.0 Stretch ukaże się już 17 czerwca. Cotygodniowe statystyki błędów krytycznych dla wydania pomogą przedstawić zaawansowanie prac nad wydaniem.Na zakończenie 21-ego tygodnia tego roku kształtują się one następująco:

- błędów ogółem: 1084,

- dotyczących Stretch: 123,

- występujących tylko w Stretch: 26,

- oczekujących na naprawę w Stretch: 97.

Spośród tych oczekujących na naprawę w gałęzi testowej:

- w toku: 4,

- załatane: 21,

- duplikaty: 18,

- mogą zostać naprawione poprzez mechanizm aktualizacji bezpieczeństwa: 25,

- występuje w sekcji contrib lub non-free: 11,

- ktoś obiecał się nimi zająć: 0,

- naprawione, lecz uaktualnione pakiety jeszcze nie zostały dodane do archiwum: 1,

- naprawione w inny sposób: 0.

Pomijając powyższe (niektóre błędy mogą być przypisane do kilku przypadków), gdyby Debian 9.0 Stretch miałby zostać w niedługim czasie wydany naprawionych musiałoby zostać 48 błędów (5 mniej niż tydzień temu).

Jednakże z punktu widzenia osób odpowiedzialnych za wydanie należałoby wyeliminować jeszcze 80 błędów (9 mniej niż tydzień temu).

Wyk.1. Liczba błędów krytycznych dla wydania

Informacje na temat błędów czerpane są z Wielkiej bazy danych Debiana (UDD). Znaczenia poszczególnych pozycji można znaleźć na wiki Debiana.

Dodany: 27 maj 2017 o 00:04

przez: mati75

Komentarze (RSS):

Release date

============

We plan to release on 2017-06-17.

If you want to celebrate it, please consider attending a Debian release

party, or hosting your own! See

https://wiki.debian.org/ReleasePartyStretch for more information.

"

https://lists.debian.org/debian-devel-announce/2017/05/msg00002.html